The Tor Problem

Cronologia degli eventi

Riprendiamo da dove ci eravamo lasciati, i primi giorni di settembre.

L’11 settembre 2013, il Guardian pubblica un articolo su un “Memorandum of Understanding” TOP SECRET della NSA sullo scambio di dati tra quest’ultima ed i servizi segreti israeliani (in particolare, l’Israeli Signal Intelligence National Unit, ovvero l’ISNU, il corrispettivo israeliano della NSA). I dati scambiati sono, letteralmente, “Raw SIGINT”, ovvero Signal Intelligence “grezza”, ovvero qualsiasi comunicazione intercettata dalla NSA, senza filtraggio. Quello che colpisce è la delicatezza di chi ha redatto il documento, che cerca di imporre vincoli (es. “l’ISNU deve distruggere, non appena riconosciuti come tali, tutti i dati riguardanti comunicazioni degli ufficiali del governo statunitense”) ma non li rende effettivi. In particolare vi è scritto chiaramente che “questo accordo non intende creare alcun diritto legale rivendicabile e non deve essere inteso come un accordo internazionale o uno strumento legalmente vincolante secondo la legge internazionale. Stando a questo documento, tra l’ISNU e la NSA c’è un rapporto particolarmente stretto, nettamente sbilanciato nei confronti degli israeliani (anche se nessuno vieta alla NSA di giocare sporco, al di là dei documenti scritti, visto che è lei ad avere i dati).

Il 15 e il 16 settembre, il tedesco Der Spiegel si occupa del ramo della NSA dedito allo spionaggio finanziario, chiamato con scarsa fantasia “Follow the Money”. In particolare, la NSA è in grado di penetrare in diversi modi la rete informatica SWIFT (Society for Worldwide Interbank Financial Telecommunication, un’azienda statunitense che fornisce servizi bancari telematici), utilizzata da moltissime banche per le transazioni internazionali.

“Follow the Money” non si limita a questo: quando viene reputato utile, viola anche la sicurezza di specifici istituti bancari al fine di acquisire informazioni riservate; inoltre, si occupa anche di approfondire i processi interni delle grandi compagnie di carte di credito come Visa e MasterCard. Talmente approfondita che tutti i dati di Visa riguardanti il medio oriente finiscono inevitabilmente nella banca dati NSA.

Il compito di “Follow the Money” è sicuramente più impegnativo rispetto alla sorveglianza a strascico della gente comune: chi progetta sistemi telematici finanziari ha molti incentivi a renderli sicuri. Ad esempio la NSA è stata in grado di accedere ai dati di Western Union (si occupa di trasferimenti di denaro in numerosi paesi) fino al 2008, ma è stata tagliata fuori dopo l’applicazione di crittografia pesante.

Il 20 settembre Der Spiegel si occupa dei servizi segreti britannici, il GCHQ (Government Communications Headquarter), che avrebbe violato la sicurezza di un provider recalcitrante, Belgacom, una partecipata statale belga. Il GCHQ ha condotto un’operazione (Operation Socialist) volta a comprendere meglio l’infrastruttura interna di Belgacom e ad aumentare le vulnerabilità sfruttabili per spiare le comunicazioni passanti attraverso di essa.

Belgacom non è stata scelta per sfizio: attraverso le sue linee passano le comunicazioni della Commissione Europea, del Consiglio Europeo e del Parlamento Europeo. Stando a quanto riporta Der Spiegel, dai documenti alla base di questo leak si evince che il GCHQ ha condotto l’operazione sfruttando la tecnologia della NSA.

Il 28 settembre il New York Times pubblica un articolo basato su un documento che indica come la NSA abbia creato un database di relazioni (un “social graph”) che include anche cittadini americani, nonostante le dispute sul quarto emendamento.

Il 30 settembre il Guardian rivela l’esistenza di Marina, il database NSA che aggrega i metadati provenienti dalle più svariate fonti (PRISM è soltanto una delle tante). Marina è impressionante: riesce a contenere un anno di metadati, che vengono via via rimpiazzati da quelli più recenti. È interessante notare come i metadati siano memorizzati indiscriminatamente, a differenza del contenuto delle comunicazioni che dovrebbe essere memorizzato soltanto in caso di obbiettivi messi esplicitamente sotto controllo.

A ottobre, dal 4 in poi, vengono alla luce gli attacchi di NSA e GCHQ verso Tor, il celebre sistema di anonimizzazione per la comunicazioni in rete, che apparentemente è un loro bersaglio ad alta priorità. Sono state rese note tre presentazioni sull’argomento. Il modello di sicurezza teorico di Tor non è stato compromesso, sebbene ci siano stati progetti pilota di analisi dei segnali che entrano nella rete Tor e di quelli che escono, attuabili soltanto da attaccanti con le risorse della NSA.

Tor Stinks

Gli attacchi concretamente portati a termine invece sono mirati a singoli utenti Tor e si basano sulle vulnerabilità del software a corredo necessario a navigare in Internet (cosa c’è di più vulnerabile di un web browser?). Gli attacchi sono attuati in diverse fasi:

- Identificazione degli utenti Tor, grazie all’imponente infrastruttura di analisi del traffico di cui la NSA dispone.

- Redirezione del traffico di rete dell’obbiettivo designato verso una rete NSA denominata FoxAcid, i cui server hanno una lista di possibili attacchi da portare a termine nei confronti dell’obbiettivo.

- Quando l’attacco è terminato, nel computer dell’obbiettivo è installata una backdoor che rimane in comunicazione coi server FoxAcid e spia le attività dell’utente.

In particolare, poiché spesso gli utenti Tor usano il Tor Browser Bundle (Firefox pre-configurato + software Tor), la NSA sfrutta delle vulnerabilità di Firefox per compromettere l’obbiettivo.

Ottobre poi continua a scorrere, un imbarazzo diplomatico dopo l’altro: vengono alla luce documenti sullo spionaggio da parte della NSA di Brasile, Messico, Francia, Germania e Italia, tra gli altri.

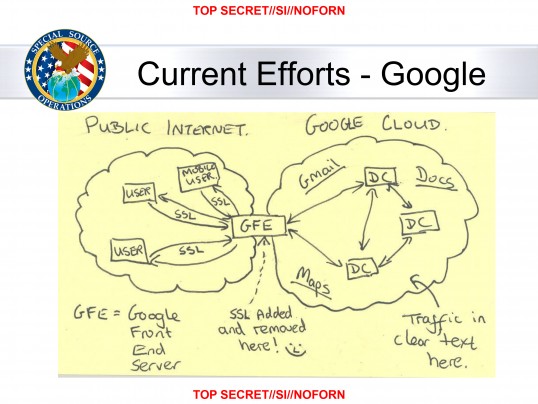

Il 30 ottobre il Washington Post pubblica un’altra rivelazione sfiziosa: la NSA intercetta senza problemi il traffico delle reti private che connettono i data-center globali di Google e Yahoo. In effetti, mentre le comunicazioni tra i servizi web di Google e Yahoo e gli utenti finali siano generalmente cifrate, le comunicazioni tra i loro server interni sono in chiaro. La presentazione della NSA sull’argomento sbeffeggia, con il consueto stile strafottente, la sicurezza risibile dei sistemi interni di Google e Yahoo; questo ha causato diversi problemi biliari ad alcuni ingegneri di Google, ad esempio. Il programma NSA per l’intrusione nelle reti private di Google e Yahoo è chiamato MUSCULAR.

SSL added and removed here! ˙ ͜ʟ˙

Considerazioni personali

I mass media hanno dato un notevole risalto all’argomento NSA soltanto quando sono state fatte rivelazioni sulla sorveglianza dei governi, il che è insolito. Le notizie, le “news”, dovrebbero essere per loro natura fatti nuovi, insoliti o gravi: lo spionaggio tra governi invece è la norma. Del resto anche lo “sdegno” mostrato dai vari governi è stato quasi sempre raffreddato da successive rivelazioni di collaborazioni tra i loro servizi segreti e la stessa NSA, sebbene non in termini così favorevoli come quelli degli israeliani.

L’argomento più scottante, ovvero la sorveglianza di massa, continua a rimanere lontano dai radar della gente comune. C’è molto da fare.