Cronologia degli eventi

Il 5 giugno 2013, il Guardian pubblica un’ordinanza TOP SECRET che ha imposto a Verizon di fornire alla NSA i metadati di tutte le telefonate che passano attraverso la sua rete, siano esse interne agli Stati Uniti oppure tra Stati Uniti ed estero. L’ordinanza è stata emessa dalla Foreign Intelligence Surveillance Court (FISC), conosciuta anche come FISA: riguarda un periodo preciso, terminato il 19 luglio scorso; tuttavia è stato appurato che la NSA rinnova queste richieste di volta in volta, di tre mesi in tre mesi, e non riguardano solo Verizon.

Originariamente la FISA era un tribunale che valutava e garantiva la legalità dei mandati richiesti dalle varie “3 letters agencies” (NSA, FBI, CIA…) per operazioni di sorveglianza contro sospetti agenti stranieri sul suolo statunitense. Col tempo il suo raggio di azione è aumentato, al punto da essere definita “quasi una Corte Suprema parallela”. In effetti le sentenze della FISA stabiliscono la legalità delle azioni dei vari servizi segreti statunitensi. Il fatto è che tali sentenze (a causa della delicata materia di cui trattano) non sono disponibili al pubblico (anche l’ordinanza Verizon del resto è TOP SECRET), salvo casi estremamente sporadici, e sempre pesantemente censurate.

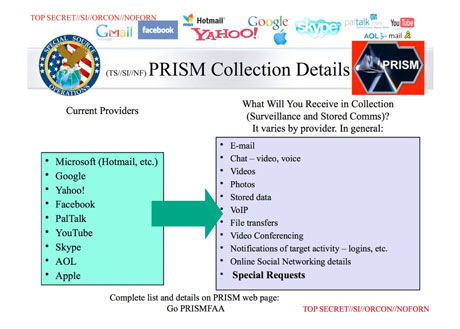

Tuttavia, lo scandalo Verizon si è rivelato essere soltanto l’inizio di una lunga serie di rivelazioni riguardanti l’operato della NSA. Il 6 giugno, il Guardian pubblica informazioni su PRISM: si tratta di un programma da 20 milioni di dollari l’anno che consente alla NSA di accedere direttamente ai dati degli utenti dei servizi di Microsoft, Google, Yahoo!, Facebook, PalTalk, YouTube, Skype, America On Line ed Apple. A differenza dell’accesso ai dati di Verizon e degli altri provider di telefonia, il programma PRISM riguarda sia i metadati sia il contenuto dei dati degli utenti. Parliamo di email, chat testuali, vocali e video, foto, file ecc…

Una diapositiva della presentazione TOP SECRET su PRISM

Le aziende coinvolte nel programma PRISM (nonché in altri), oltre ad essere messe in riga tramite l’azione legislativa, sono incentivate alla collaborazione tramite cospicui rimborsi sulle spese che devono sostenere a causa della loro collaborazione con la NSA.

Il giorno successivo, il 7 giugno 2013, è stato rivelato che anche il GCHQ britannico beneficia dei dati raccolti tramite il programma PRISM. Un mese dopo, l’8 luglio, verranno resi noti anche il coinvolgimento dei servizi segreti australiani e neozelandesi. Anche i tedeschi non disdegnano di usare i “servizi” offerti dalla NSA. La NSA tiene la collaborazione con i servizi esteri in gran conto, tanto da dedicargli un apparato di dimensioni considerevoli: la FAD (Foreign Affairs Directorate).

Lo stesso giorno è stata resa pubblica l’esistenza di Boundless Informant, uno strumento di data mining che mostra visivamente quali stati sono spiati dalla NSA e con quale intensità.

Mappa “Boundless Informant” dell’attività di spionaggio della NSA (più tende al rosso, più è spiato)

Le rivelazioni si susseguono giorno dopo giorno, riguardanti principalmente i rapporti della NSA con i servizi esteri, il funzionamento della FISA, i meccanismi di gestione dei dati raccolti dalla NSA, ecc… Viene anche confermata l’origine statunitense-israelita di Stuxnet.

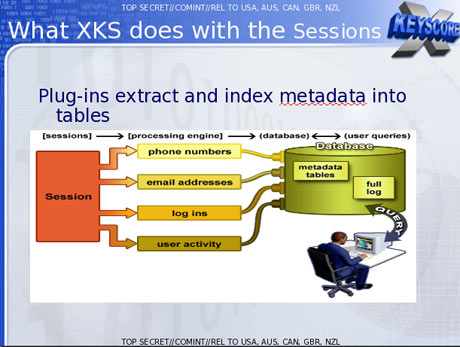

Il 31 luglio 2013, poi, viene resa nota l’esistenza di XKeyScore: si tratta di un sistema informatico che consente agli analisti della NSA di effettuare ricerche a diversi livelli di dettaglio sui dati relativi alle connessioni ad Internet (principalmente HTTP) intercettate o raccolte con la compiacenza dei provider dalla NSA e dai suoi partner. XKeyScore consente di effettuare query con diversi criteri di selezione. Ad esempio, l’analista può cercare il traffico riguardante uno specifico indirizzo email, piuttosto che qualcosa di più generico come “tutto il traffico che fa uso di PGP in Iran”. Il sistema inoltre è predisposto per la segnalazione automatica di anomalie (un esempio che è stato fatto è “una persona che parla tedesco in Pakistan”).

Una slide TOP SECRET su XKeyScore.

Il mese di agosto passa tranquillo, con qualche rivelazione sull’uso delle capacità di spionaggio della NSA nei rapporti diplomatici degli Stati Uniti, su come la NSA riesca a spiare inpunemente anche i cittadini statunitensi in barba al quarto emendamento e su come la sicurezza interna della NSA sia tale da consentire ad un analista di usare i suoi potenti mezzi per spiare persino la sua ex-moglie.

Il 29 agosto 2013 viene svelato il cosidetto “Black Budget“, ovvero le risorse finanziare che il governo USA mette a disposizione delle sue agenzie di intelligence. Si tratta di un budget da 52 miliardi di dollari circa (circa 40 miliardi di euro… la finanziare 2013 italiana era di 30 miliardi): la NSA ne prende circa 10 ed è seconda, dietro ai 14 della CIA. Il budget mostra in dettaglio anche le tipologie di attività su cui sono allocati quei soldi.

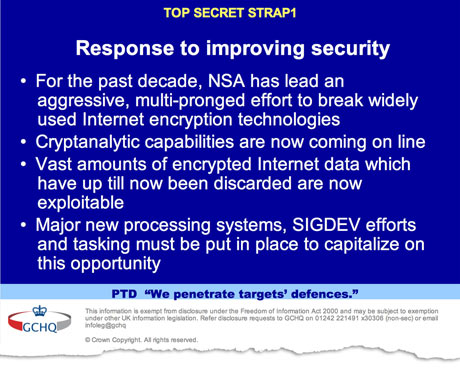

Il 5 settembre 2013, poi, la notizia bomba: la NSA e i suoi partner sono in grado di penetrare la crittografia di buona parte del traffico Internet. Il programma BULLRUN, da 250 milioni di dollari l’anno, riguarda principalmente l’indebolimento di software e hardware crittografico, nonché di alcuni standard NIST, al fine di rendere più semplice per la NSA decifrare le informazioni trattate mediante gli stessi. Tra le altre cose, comprende tecnologie come SSL. Si tratta di un programma talmente delicato che agli analisti a cui è presentato viene richiesto esplicitamente di “evitare domande o speculazioni sui fornitori di dati e sui metodi” di BULLRUN.

Una slide sul programma BULLRUN.

Il 9 settembre 2013, Der Spiegel pubblica dettagli sull’accesso da parte della NSA alle informazioni contenute negli smartphone dei principali produttori (anche i BlackBerry sono vulnerabili al pari di iPhone e Android, né più né meno). Il pacco di diapositive che ha dato origine a questa rivelazione è un monumento alla strafottenza della NSA: in tre diapositive vengono mostrati nell’ordine il celeberrimo spot 1984 della Apple, Steve Jobs che mostra un iPhone e degli acquirenti Apple esagitati, con il commento “chi l’avrebbe mai immaginato, nel 1984… che questo sarebbe stato il Grande Fratello… e che gli zombie sarebbero stati consumatori paganti”. In particolare queste diapositive si riferiscono alla capacità di localizzare molto facilmente la posizione degli utenti iPhone.

Considerazioni personali

È complicato.

Si parla di ritorno ai tempi della Stasi: non è vero, è molto peggio. Le informazioni in possesso della Stasi riempivano sterminati locali pieni di schedari, a Berlino; gli schedari necessari alle informazioni in possesso della NSA occuperebbero uno spazio grande quasi quanto l’intera Europa occidentale. Le capacità di spionaggio della NSA non hanno un corrispettivo nel passato, siamo di fronte a qualcosa di completamente nuovo.

Purtroppo la NSA è un apparato statale insito di contraddizioni: da un lato ha il compito di migliorare le tecnologie per la sicurezza delle informazioni degli Stati Uniti, tuttavia cerca di sabotarle per poter assolvere al suo compito di spionaggio. Anni fa sembrava aver un buon equilibrio in questo senso: ad esempio, quando era stato standardizzato il DES alla fine degli anni ’70, la NSA era intervenuta con delle modifiche che l’hanno reso resistente alla “crittanalisi differenziale”, una tecnica crittanalitica che la comunità accademica avrebbe scoperto soltanto alla fine degli anni ’80. Tuttavia, l’equilibrio tra sicurezza e spionaggio della NSA è degenerato col tempo in favore dello spionaggio.

Questo delirio di onnipotenza spionistico ha contaminato anche tutte le multinazionali statunitensi dell’informatica, che gestiscono buona parte delle comunicazioni telematiche mondiali: i vari Google, Facebook, Apple, Microsoft, ecc… sono inestricabilmente collusi con i servizi segreti a più livelli. D’altro canto, è confortante vedere azioni come quella di Ladar Levison, di Lavabit; che ha chiuso il suo servizio di email cifrate per evitare di collaborare con il governo. Purtroppo è un caso unico, al momento.

La NSA fa tutto questo per la sicurezza dei cittadini statunitensi? Niente affatto. Le attività della NSA sono utilizzate prevalentemente per dare ai politici e alle multinazionali statunitensi una posizione di vantaggio nei confronti del resto del mondo. Anche il resto del popolo statunitense è vittima della NSA quanto noi stranieri: se ne infischiano del quarto emendamento, non hanno alcuna remora morale. Non è un problema di USA contro il resto del mondo, è un problema di psicopatici al potere contro il resto del popolo che cercano di soggiogare con catene invisibili.

Insomma, anche se l’aspetto tecnologico della questione è di difficile comprensione per la maggior parte delle persone, l’aspetto politico, che è di gran lunga quello principale, dovrebbe risultare lampante: i servizi segreti statunitensi, britannici & co. stanno abusando dei loro poteri (economici e tecnologici) e dell’ignoranza della gente nei confronti delle tecnologie informatiche. C’è il pericolo di ritrovarsi in una “dittatura morbida”, in cui i poteri conoscono tutto su di te (anche solo per inviarti delle comunicazioni elettorali mirate…) e in cui il loro operato è invece nascosto. Una sorta di Panopticon burocratico, che nel mio vecchio libro di educazione civica era chiamato “criptocrazia”.

È importante divulgare quanto sta accadendo, sia in termini tecnici che in termini politici. E parlarne, senza abboccare alle semplificazioni che vengono proposte per anastetizzare i cervelli, che dal canto loro le accolgono ben volentieri pur di evitare di affrontare un problema così complicato.